Después de ver cómo instalar el servidor Open Ldap en Debian 8 y cómo insertar datos usando un software vía web como phpldapadmin, vamos a ver ahora cómo utilizar un programa de escritorio escrito en JAVA para el mismo propósito. Aunque Apache Directory Studio es mucho mas potente y tiene multitud de opciones y posibilidades, por ahora nos vamos a centrar en introducir un uso básido de inserción de un usuario y un grupo.

Instalar ADS (Apache Directory Studio)

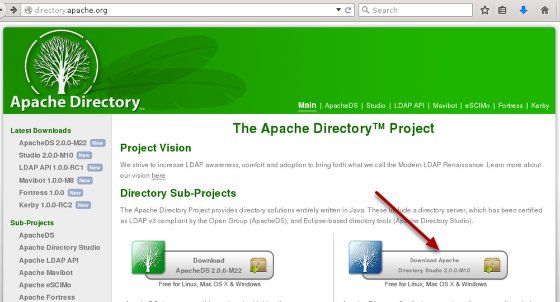

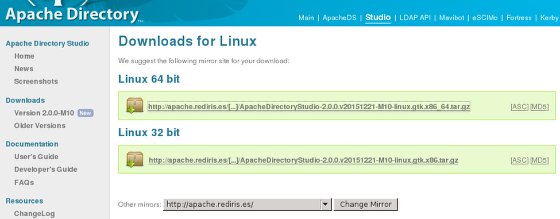

En primer lugar accedemos a la web http://directory.apache.org y podremos ver un icono para acceder el software. Al pulsar nos lleva a otra pantalla donde elegimos el sistema operativo, en nuestro caso, linux. Por último elegimos si 32 o 64 bit y el servidor desde donde nos lo queremos descargar.

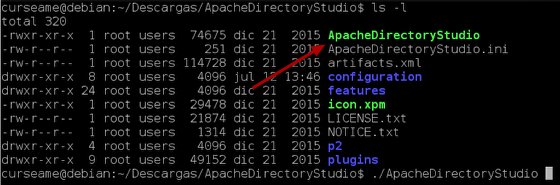

Esto nos dará un fichero comprimido .tar.gz que lo descromprimiremos en el directorio donde queramos que se quede el programa. Podemos usar el entorno gráfico o la orden tar -xzf fichero_descargado.tar.gz. Al tarminar tendremos un directorio con un fichero ejecutable en su interior. Hay que destacar que necesitamos tener el entorno de ejecución de JAVA 7 instalado en nuestro sistema, para ello podemos instalar el paquete openjdk-7-jre

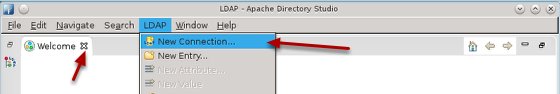

Lo primero que vemos es la pantalla de bienvenida, podemos cerrarla o empezar a trabajar creando una nueva conexión.

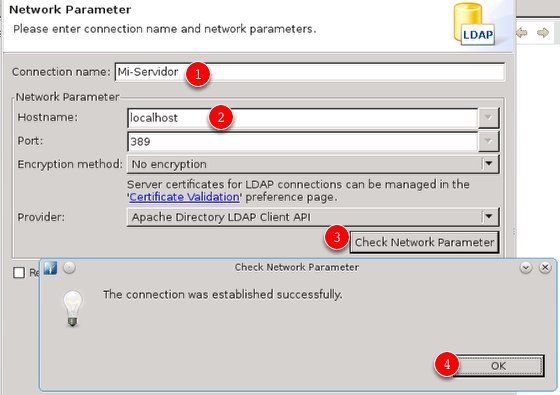

ADS puede trabajar con varias conexiones y multiples servidores, lo que facilitará la vida a los administradores con varios dominios que gestionar. En nuestro caso he llamado a la conexión «Mi-servidor» y como dirección para conectar «localhost» ya que estoy trabajando sobre el mismo servidor que contiene el servidor Open LDAP. Para ver si el servidor está a la escucha y se puede establecer la conexión podemos pulsar en «Check Network Parameter». Los aparecerá una ventana emergente indicando si se ha podido contactar con el servidor o no.

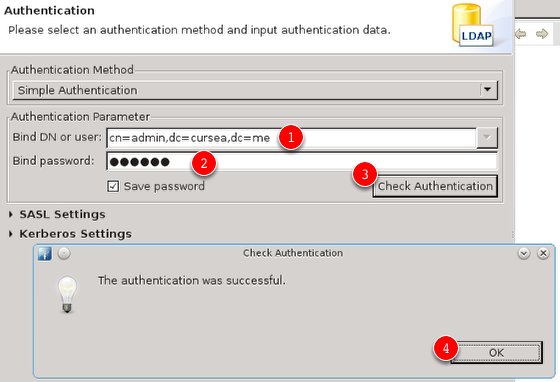

El siguiente paso es introducir el DN del administrador y su contraseña. De la mismo forma que antes, tenemos un botón para verificar que la identificación se puede realizar correctamente.

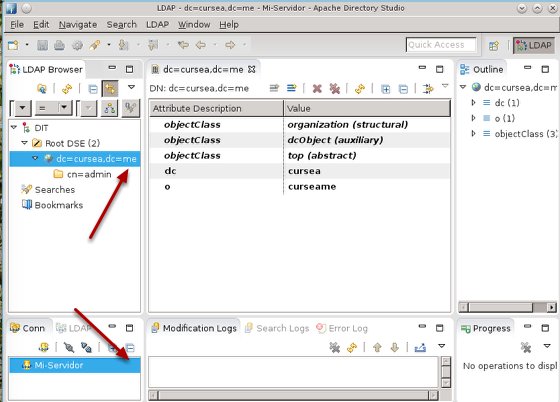

Después de confirmar que se tiene acceso como admnistrador, podemos pulsar en Finish. Después de cerrar la pestaña de «Wellcome», podemos ver los paneles para la administración del servidor. Abajo a la izquierda veremos la conexión que acabamo de crear, al utilizarla tendemos accesos a los datos contenidos en el servidor LDAP y podemos empezar a insertar nuevos elementos.

El panel de trabajo para la inserción y modificación de información en la estructura de datos del servidor consta de varios panales que podemos cerrar o minimizar en caso de que no nos sean útiles. En la esquina inferior izquierda podemos ver la conexión con la que estamos trabajando, cerrarla o cambia a otra si lo necesitamos. Encima de este panel podemos desplegar los nodos que componen los datos del servidor. En nuestro ejemplo vemos al administrador y el nodo raiz sobre el que comenzaremos a añadir los datos de usuarios y grupos.

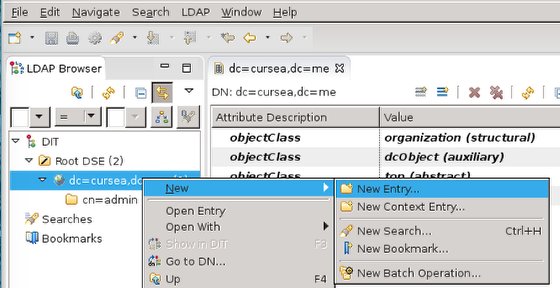

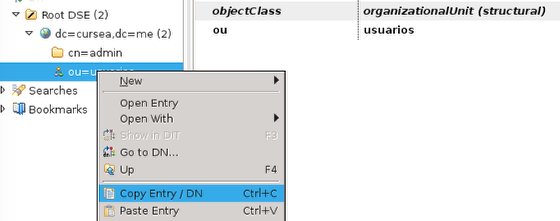

Como ya comentamos en el anterior tutorial, lo primero que hay que hacer es crear dos unidades organizativas, una para los grupos y otra para los usuarios. Para ello seleccionamos el nodo que será padre de la nueva entrada, en nuestro caso, el nodo raíz. Con el botón derecho accedemos al menú contextual y pulsamos en «New Entry».

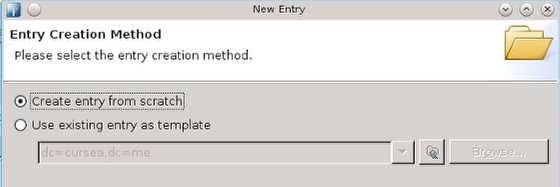

A continuación nos ofrece dos opciones, crear una nueva entrada sin ninguna configuración o basarnos en alguna existente. En nuestro caso creamos una vacía porque el árbol no tiene entradas que nos puedan ahorrar trabajo.

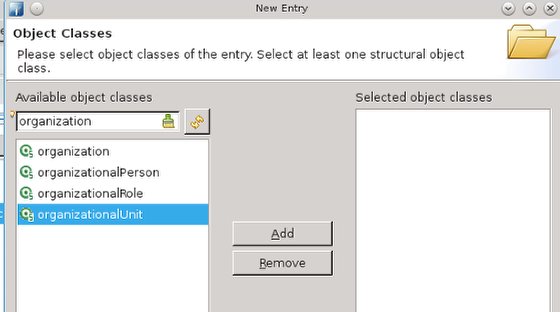

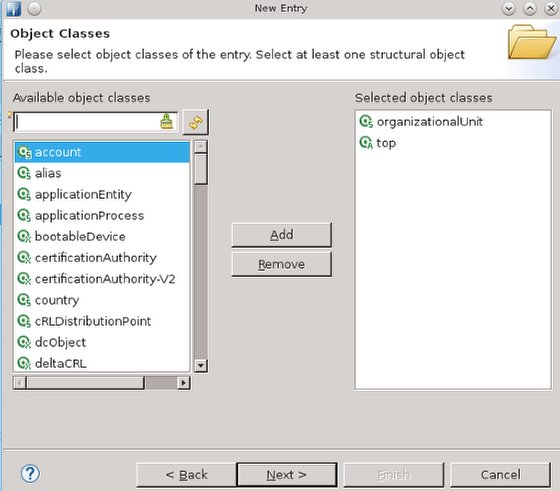

El siguiente paso es crear el tipo de entrada que quiero eligiendo los «Objet Class» (clase de objeto) adecuados para la misma. Como queremos una Unidad Organizativa podemos buscar la palabra «organization» y nos filtrará las clases que empiecen por esa palabra. La adecuada es organizationalUnit, pulsamos dos veces o la seleccionamos y pulsamos el botón Add.

El el cuadro de la derecha se nos añade la clase que hemos elegido y automáticamente la clase abstracta «top». Esto es necesario parar poder crear la jerarquía de objetos.

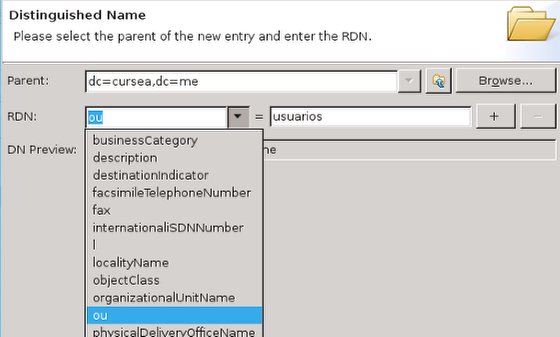

Ahora tenemos que crear su nobmre distintivo añadiendo un atributo, en este caso el más adecuado sería ou (Organizational Unit). El valor que le ponemos a dicho objeto es «usuarios».

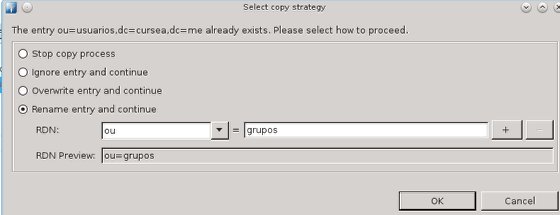

Ahora vamos a crear otra unidad organizativa para guardar los usuarios del sistema, pero como ya tenemos una creada nos podemos basar en ella para adelantar un poco de trabajo y no repetir los pasos. Podemos pulsar en «New Entry» y luego usar la unidad que ya tenemos creada como plantilla. Pero también podemos simplemente copiarla y pegarla. Como no puede haber dos elementos con el mismo DN (nombre distintivo) nos va a pedir que cambiemos el atributo ou por lo que hacemos el proceso de una forma muy rápida. En este caso insertamos el valor «grupos».

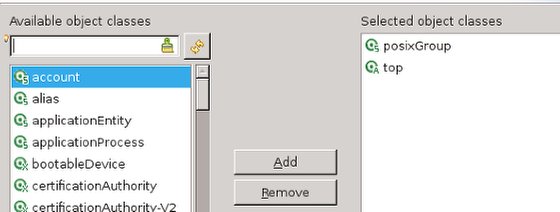

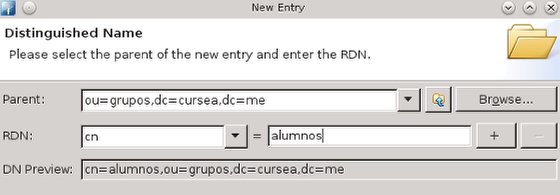

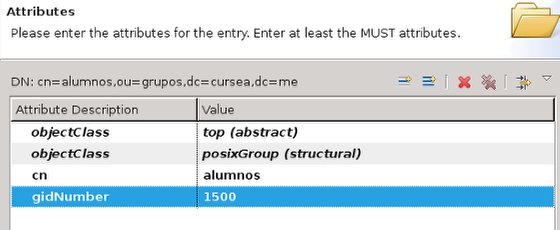

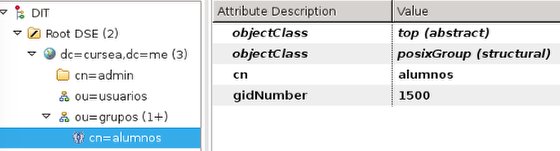

Una vez que tenemos las dos OU creadas vamos a proceder a crear hijos dentro de ellas. Empezaremos por los grupos. Pulsamos sobre la unidad organizativa de grupos y creamos una nueva entrada. La diferencia estará en las clases de objetos que vamos a utilizar para este nodo. El tipo posixGroup sería el correcto y para su DN elegiremos el atributo cn (Common Name), insertado el valor «alumnos»

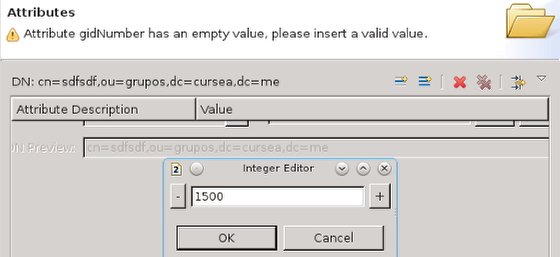

De esta forma ya tenemos un nuevo elemento, pero antes de poder finalizar nos aparece un panel indicando que esta clase de objeto tiene un atributo obligatorio que es el gidNumber. Está muy bien que nos avise de esta forma porque así no se nos olvida el ponerlo y además nos aparece el formulario directamente para insertar el valor. Indicamos el número que hayamos decidido como administradores, por ejemplo el 1500.

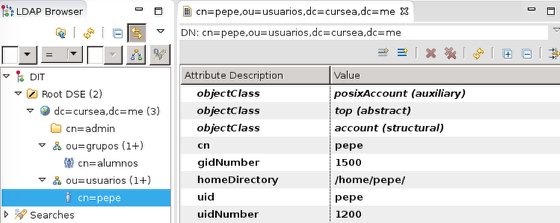

Una vez terminado de configurar, veremos un nuevo elemento en la estructura jerárquica, pulsado sobre él nos aparecen sus atributos y valores.

Ahora vamos crear un usuarios perteneciente al grupo alumnos

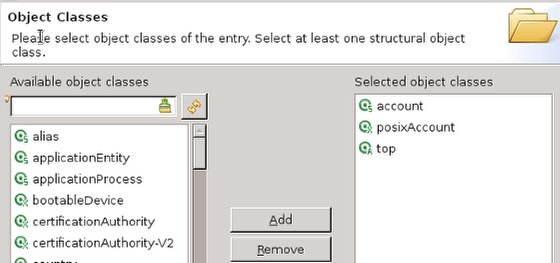

Las clases que seleccionaremos serán tres. Top la agrega automáticamente, posixAccount tiene attributos necesarios para linux como el directorio home, el intérprete de comandos, etc.. y el tipo acount es nacesario para la correcta configuración del nodo. Hay que hacer notar aquí que siempre hay que tener una clase Strucutral (se reconoce por las letras que hay en el icono verde).

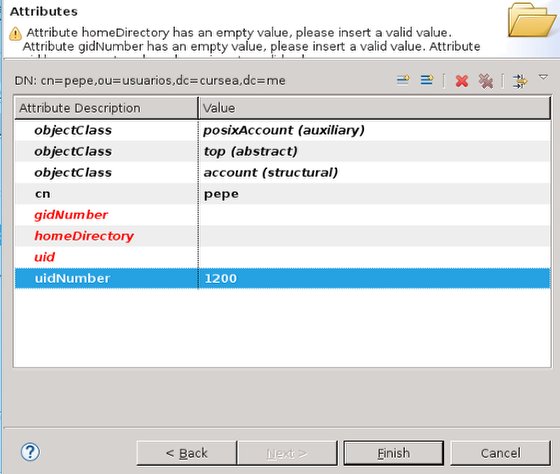

En este caso tenemso varios tributos obligatorios, se nos marcarán en rojo para introducirles los valores correspondientes antes de seguir. Hay que recordar que el uid es el nombre de usuario que se usará para identificarse en el sistema, mientras que el número que le asociará el sistema está represantado por el atributo uidNumber.

Y con estos pasos ya tendríamos insertados en nuestro servidor LDAP un usuario y un grupo. Como habrás podido comprobar, ADS ofrece muchas más posibilidades al administrador para manejar grandes cantidades de datos, varios servidores, etc…

Explicaciones en video

Si te parece interesante suscríbete a mi canal de Youtube: Aprende Linux

Deja una respuesta